W połowie listopada miałem przyjemność uczestniczyć w dorocznej konferencji CISSPDay 2011 jaka przygotował polski oddział ISSA International. Dla tych, co nie do końca kojarzą owe akronimy, spieszę z wyjaśnieniem: ISSA International czyli Information Systems Security Association (STRONA) to międzynarodowe stowarzyszenie – działające w modelu organizacji pozarządowej non-profit – skupiające głównie ludzi zorientowanych na bezpieczeństwo nie tylko w sektorze informatycznycm, ale wszędzie tam gdzie są przetwarzane dane. Polski oddział ISSA Polska (STRONA)ma swoją siedzibę w Warszawie i skupia pasjonatów i praktyków bezpieczeństwa z przemysłów teleinformatycznego, finansowego, farmaceutycznego, bankowego i wielu innych. Organizuje spotkania takie jak własnie konferencja CISSP Day (w cyklu rocznym), InfoTRAMS (Information, Technology, Risk, Audit, Management, Security / w cyklu półrocznym) czy SEMAFOR (Security, Management, Audit Forum). CISSP to zaś skrót najpopularniejszego i najbardziej rozpoznawalnego certyfikatu zdziedziny bezpieczeństwa: Certified Information Systems Security Professional.

DO WARSZAWY

Do Warszawy wybrałem się korzystając z rewelacyjnych cen oferowanych przez PolskiBus.com wydając na ponad sześciogodzinną podróż klimatyzowanym, nowoczesnym autokarem z internetem i zasilaniem do laptopa na pokładzie, dokładnie 10 złotych. Jak zawsze przybywając do stolicy uczę się nowych możliwości komunikacyjnych i tak moja marszruta do miejsca gdzie odbywała się konferencja wyglądała nastepująco: Dworzec PKS obok stacji Metro Wileńska >> Metro Politechnika >> lewo i na skos do Koszykowej >> i do Szkoły Biznesu Politechniki Warszawskiej. Oczywiście pomyliłem numer (zamiast pod 79 przybyłem pod 75) co w całości (łacznie z drobnym opóźnieniem autokaru) spowodowało wypadnięcie z pierwszej sesji.

CISSPDAY 2011

To moja pierwsza konferencja CISSPDAY – chociaż nie posiadam tego tytułu (jeszcze), jedem jednak członkiem polskiego oddziału ISSA i zagadnienia te są mi szczególnie bliskie. Pierwsza konferencja była dla mnie szczególna również pod tym kątem, że uczestniczyłem w niej jako prelegent. Moja sesja wysłana po wezwaniu: Call For Speakers, została zaakceptowana i miałem wielką przyjemność ją poprowadzić. Zanim jednak przejdę do samej sesji chciałbym przybliżyć inne wystąpienia, które nastąpiły zgodnie z harmonogramem:

09:00 – 09:30 | Rejestracja

09:30 – 09:45 | ISSA Polska wprowadzenie.

09:45 – 10:30 | Bazy danych w aspekcie prawnym / Małgorzata Darowska / Salans

10:45 – 11:30 | Imperva – zabezpieczenie baz danych

11:30 – 12:15 | Imperva – zabezpieczenie baz danych (live demo)

12:15 – 13:00 | Cyber Ark

14:00 – 14:45 | Druga rano – katastrofa się zaczęła / Tobiasz Janusz Koprowski

14:45 – 15:30 | Zabezpieczanie baz danych w chmurze / Robert Pławiak

15:45 – 16:30 | Certyfikaty ISC2 /

Jak wspomniałem wcześniej zarówno wprowadzenie jak i omówienie aspektów prawnych ominęło mnie (czego naprawdę żałuję). W międzyczasie rozdzwoniły się telefony i smsy, bo jak się okazało organizatorzy (a zwłaszcza najważniejsza podczas tej imprezy Julia) nie byli pewni czy dojadę [nie odpowiedziałem na mail, który był wysłany… na nie mój adres :)]. Tak, czasem najtrudniej jest się skomunikować. Koniec końców, podczas pierwszej dostepnej przerwy udało się wszystkich zainteresowanych uspokoić i nasze Disaster odsunąć w czasie… Trzy pierwsze prezentacje były poświęcone rozwiązaniom technologicznym oferowanym przez wymienione firmy: IMPERVA (zabezpieczanie baz danych, plików i aplikacji webowych) oraz Cyber Ark  (zarządzanie dostępem, uprawnieniami oraz audyt poczynań użytkowników). Skoncentrowane bardziej na bazach Oracle niż MS SQL i chwilami wzbudzające sporo kontrowersji. Kilku uczestników spotkania zawzięcie dyskutowało, aż same sesje zaczęły się odrobinę przesuwać w czasie. Głównodowodząca konferencją (mam ogromną nadzieję, że Julia mi wybaczy) wykazywała się bardzo dużą empatią, aż w końcu głos musiał zabrać Adam Danieluk (aktualny Prezes ISSA Polska) i “pomógł” w kończeniu sesji.

(zarządzanie dostępem, uprawnieniami oraz audyt poczynań użytkowników). Skoncentrowane bardziej na bazach Oracle niż MS SQL i chwilami wzbudzające sporo kontrowersji. Kilku uczestników spotkania zawzięcie dyskutowało, aż same sesje zaczęły się odrobinę przesuwać w czasie. Głównodowodząca konferencją (mam ogromną nadzieję, że Julia mi wybaczy) wykazywała się bardzo dużą empatią, aż w końcu głos musiał zabrać Adam Danieluk (aktualny Prezes ISSA Polska) i “pomógł” w kończeniu sesji.

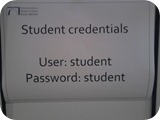

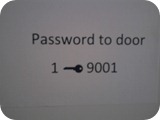

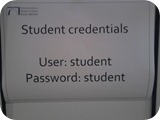

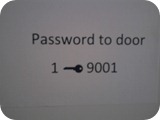

W przerwie na lunch nie dało się nie zauważyć specyficznego  sposobu podawania haseł dostępu (och Kevin Mitnick czułby się z pewnością zawiedzony) do pomieszczeń i sieci / kto jak kto, ale my musieliśmy to zauważyć… Szczegóły na zdjęciach obok. Lunch był doskonały. Owszem ktoś mógłby narzekać (nie wiem czy był ktoś taki…), ale ja osobiście jeśli tylko znajdzie się coś, co się nie kłóci z moimi wyimaginowanymi i zupełnie bezsensownymi wymaganiami kulinarnymi i do tego da możliwość wrzucenia czegoś na ząb – od razu daję większe noty. Wiem, że organizatorzy martwili się czy wszystko się uda. Jak było widać udało się. Najważniejsze, że kawy była wystarczająca ilość.

sposobu podawania haseł dostępu (och Kevin Mitnick czułby się z pewnością zawiedzony) do pomieszczeń i sieci / kto jak kto, ale my musieliśmy to zauważyć… Szczegóły na zdjęciach obok. Lunch był doskonały. Owszem ktoś mógłby narzekać (nie wiem czy był ktoś taki…), ale ja osobiście jeśli tylko znajdzie się coś, co się nie kłóci z moimi wyimaginowanymi i zupełnie bezsensownymi wymaganiami kulinarnymi i do tego da możliwość wrzucenia czegoś na ząb – od razu daję większe noty. Wiem, że organizatorzy martwili się czy wszystko się uda. Jak było widać udało się. Najważniejsze, że kawy była wystarczająca ilość.

Po dłuższej przerwie poświęconej na lunch, odpoczynek i kuluarowe rozmowy powóciliśmy na sesje. Znowu odłożę na chwilę mój występ. Dwie najciekawsze sesje tego dnia odbyły się właśnie pod koniec. Świetnie poprowadzona sesja na temat chmur (i to bez żadnego podlizywania się, szczerze piszę). Tak wiem – to bardzo modny temat, ale kolegom (bo było ich dwóch) udało się przygotować wystapienie, na które zdecydowanie zabrakło im czasu / lub też ja bym chciał słuchać więcej. Przez czas lunchu trwały poszukiwania Roberta Pławiaka, który skądś tam dojeżdżał. Na samą zaś sesję pojawił się wraz z Aleksandrem Czarnowskim. Na samym początku odniosłem wrażenie że Aleksander przejął większą część sesji, ale później całość się wyrównała. Dobre zgranie i mocna dawka merytorycznego podejścia do zabezpieczania danych w chmurach. Na sam koniec pojawiła się sesja o certyfikacjach ISC2 oraz wszelakich z dziedziny bezpieczeństwa. Oczywiście nie mogło zabraknąć dyskusji o roli certyfikatów na rynku (za wszególnym uwzględnieniem CISSP). Dyskusja ta się przeciągała, przeciągała i przeciągała, aż w końcu Adam uroczyście ogłosił zamknięcie konferencji i zaprosił na wieczór towarzysko-integracyjny.

i kuluarowe rozmowy powóciliśmy na sesje. Znowu odłożę na chwilę mój występ. Dwie najciekawsze sesje tego dnia odbyły się właśnie pod koniec. Świetnie poprowadzona sesja na temat chmur (i to bez żadnego podlizywania się, szczerze piszę). Tak wiem – to bardzo modny temat, ale kolegom (bo było ich dwóch) udało się przygotować wystapienie, na które zdecydowanie zabrakło im czasu / lub też ja bym chciał słuchać więcej. Przez czas lunchu trwały poszukiwania Roberta Pławiaka, który skądś tam dojeżdżał. Na samą zaś sesję pojawił się wraz z Aleksandrem Czarnowskim. Na samym początku odniosłem wrażenie że Aleksander przejął większą część sesji, ale później całość się wyrównała. Dobre zgranie i mocna dawka merytorycznego podejścia do zabezpieczania danych w chmurach. Na sam koniec pojawiła się sesja o certyfikacjach ISC2 oraz wszelakich z dziedziny bezpieczeństwa. Oczywiście nie mogło zabraknąć dyskusji o roli certyfikatów na rynku (za wszególnym uwzględnieniem CISSP). Dyskusja ta się przeciągała, przeciągała i przeciągała, aż w końcu Adam uroczyście ogłosił zamknięcie konferencji i zaprosił na wieczór towarzysko-integracyjny.

WIECZÓR

Po konferencji wraz z Julią podążyliśmy do miejsca zbiórki, czyli położonego w centrum parku (gdzieś między Żwirki i Wigury a Aleją Niepodległości) Pubu Lolek. Przedsięwzięte też zostały przez nas środki, z duzym prawdopodobieństwem zapobiegające nerwom przed sesją w przyszłości. Niestety moja wizyta była dość krótka, miałem jeszcze jedno spotkanie tamtego wieczora (a dojazd na Kabaty nie wydawał się prosty) ale kilkukrotnie pojawił się Murphy na stole, można było wymienić doświadczenia i trochę bardziej się zintegrować – czyli to co tygryski w społecznościach lubią najbardziej. Zwłaszcza, jeśli jest się na co dzień z Wrocławia, a większość uczestników spotkania z Warszawy i okolic. Co do dojazdu – podziękowania dla “przedstawiciela lokalnej sekcji bezpieczeństwa”, za podrzucenie na stację Metro Kabaty. Znacząco ułatwoło mi to wieczorne spotkanie.

położonego w centrum parku (gdzieś między Żwirki i Wigury a Aleją Niepodległości) Pubu Lolek. Przedsięwzięte też zostały przez nas środki, z duzym prawdopodobieństwem zapobiegające nerwom przed sesją w przyszłości. Niestety moja wizyta była dość krótka, miałem jeszcze jedno spotkanie tamtego wieczora (a dojazd na Kabaty nie wydawał się prosty) ale kilkukrotnie pojawił się Murphy na stole, można było wymienić doświadczenia i trochę bardziej się zintegrować – czyli to co tygryski w społecznościach lubią najbardziej. Zwłaszcza, jeśli jest się na co dzień z Wrocławia, a większość uczestników spotkania z Warszawy i okolic. Co do dojazdu – podziękowania dla “przedstawiciela lokalnej sekcji bezpieczeństwa”, za podrzucenie na stację Metro Kabaty. Znacząco ułatwoło mi to wieczorne spotkanie.

MOJA SESJA

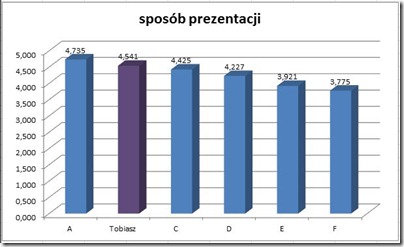

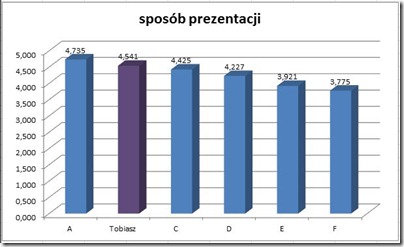

Najważniejszym elementem tej konferencji (z punktu widzenia prelegenta) była oczywiście moja sesja. na przeprowadzenie sesji miałem około czterdziestu minut. Była to sesja po obiedzie, więc istaniała możliwość przysypiania. Zresztą jednej osobie się to udało. Uważam, że każda sesja to nowe doświadczenia, nawet jeśli nie idzie tak jak zaplanowałem, nawet jeśli pojawiają się techniczne kłopoty, albo nawet jeśli pewna grupa odbiorców nie do końca jest “z targetu” owej sesji. Niemniej jednak sesja się spodobała. Dowodem na to sa dyskusje po sesji zarówno jeszcze podczas konferencji, jak i wieczorem; oraz o dziwo (!) podczas imprezy integracyjnej nastepnego dnia po X Forum BCM. Tak, okazało się, że i tam się pojawili uczestnicy jednego i drugiego spotkania. Oczywiście zawsze mogłoby być lepiej, a doświadczenia tego wymagającego i specyficznego audytorium (sesja z załozenia przeznaczona dla DBA, których było raptem troje z niecałej setki uczestników) mam nadzieję, że zaowocują przy nastepnych spotkaniach. Na koniec krótkie podsumowanie sesji:

Jak widać mogłoby być lepiej, ale i tak nie jest źle. Bardzo się cieszę z takiej oceny. i jeszcze raz dziękuję wszystkim słuchaczom za uwage, organizatorom za zaproszenie, a Robertowi i Alkowi za kilkukrotne wspomnienie i “wywołanie do tablicy” podczas ich sesji. To było naprawde bardzo miłe.

Do zobaczenia za rok na CISSPDAY 2012 (i/lub wcześniej na innej konferencji).

PS: zupełnie zapomniałem o konferencyjnych giftach (gadżetach jak kto woli). Ponieważ – jak to mówi mój kolega: Wy od Bezpieczeństwa – pracujemy w tej, a nie innej branży, każdy z nas mógł zaopatrzyć się w zestaw czyściciela (pamiętacie Leona Zawodowca?) na który składała się kieszonkowa garota oraz zestaw do pastowania butów. Naprawdę imponujące!!

Few weeks ago two of most popular and most important books for CISSP (Certified Information Systems Security Professional) appeared in new edition. Two most important books for everyone who want to pass CISSP Exam (like me). First book it’s for learning, preparation and systematization Your knowledge. The 6th Edition was updated and it’s adequate for certification exam. On 1008 pages You can learn almost all for ten domains which must be familiar before going to exam:

Few weeks ago two of most popular and most important books for CISSP (Certified Information Systems Security Professional) appeared in new edition. Two most important books for everyone who want to pass CISSP Exam (like me). First book it’s for learning, preparation and systematization Your knowledge. The 6th Edition was updated and it’s adequate for certification exam. On 1008 pages You can learn almost all for ten domains which must be familiar before going to exam: