Post ten jest odrobinę zbliżony, inspirowany wpisem Procenta {TWITTER|BLOG|RADIO} znanego też jako Maciej Aniserowicz, który jest nie tylko ważną i rozpoznawalną postacią na polskiej ziemi (ze szczególnym uwzględnieniem białostoczczyzny), ale i wielce inspirująca postacią nawet dla takiego nie-dewelopera jak ja (tak, przyznaję się, że po chichu i w ciemnościach czytam jego bloga i słucham jego radia).

Za tydzień o tej godzinie (11:00 AM BST) będzie już po. Wówczas w końcówce tego posta (albo jako nowy wpis) pojawi się drobna aktualizacja o tym jak było. Tymczasem warto napisać co będzie. W czerwcu miałem okazję wystąpić na konferencji InfoTRAMS jaką zorganizowała ISSA Polska (Information Systems Security Association) w Warszawie. O samej konferencji wkrótce będzie można przeczytać na ich stroni, tudzież w newsleterze.

Kilka tygodni po konferencji dostałem list emaliowany od osoby, która teraz nazwę MS, z uwagi na brak zgody (jeszcze) na podanie jej danych. Całego maila też nie moge przytoczyć, ale krótki cytat wystarczy:

Ostatnia konferencja ISSY podsunęła mi pomysł aby zaprosić tam Ciebie.. z tą ostatnia prezentacją, która miałeś – albo jakaś inną która korespondowałaby z tematem.. może będziesz miał jakiś pomysł..

Muszę przyznać, że to dla mnie bardzo miłe zaskoczenie. Wprawdzie zdarza mi się pojawić na jakiejś konferencji średnio trzy razy w miesiącu (gdyby policzyć ilość sesji), ale zaproszenie na wewnętrzną imprezę firmową to nowość. Wprawdzie zdażyło się już zmnienić status uczestnika ze słuchacza na prelegenta (jak było na Identity Management w Londynie), ale… zaproszenie na wewnętrzną imprezę firmową to nowość.

Po dziesiątkach maili dotyczących ustalania terminów, przelotów, tematów, rodzaju sesji udało się wczoraj/dziś opanować ten chaos. Na chwilę obecną harmonogram zakłada dwie sesje pod roboczymi tytułami:

-

Trust. The Primer – czyli coś o bezpieczeństwie, zaufaniu, własnych i cudzych wyborach

-

Leadership Challenge. Self Case Study – czyli coś o prowadzeniu owieczek (ale nie na rzeź)

Przyszły tydzień szykuje się więc arcy-zwariowanie: baaardzo ranny pociąg (LEI-STP), metro (o ile nie będzie strajku, znowu), samolot (LCY-FRA-KRK), taxi* (to the venue), potem sesja, wieczór integracyjny, dzień pełen wrażeń, kolejny wieczór integracyjny, kolejna sesja, krótki skok do Wrocławia i powrót do Krakowa a stamtąd do Londynu.

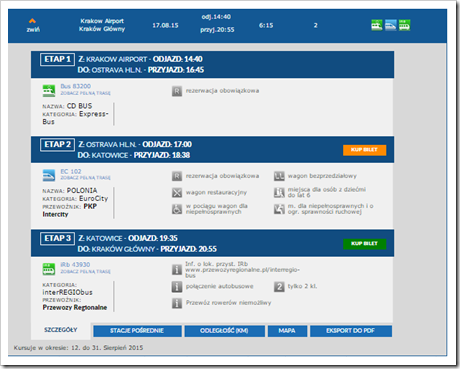

* zwolennikiem taksówek nie jestem, ale inne połaczenie wygląda zdecydowanie mniej ciekawie:

I tylko pogoda mnie martwi…